El “big brother” porteño

El “big brother” porteño La legislatura de la ciudad de buenos aires, aprobó las polémicas cámaras de reconocimiento facial. Seguridad y privacidad en las manos de la inteligencia artificial.

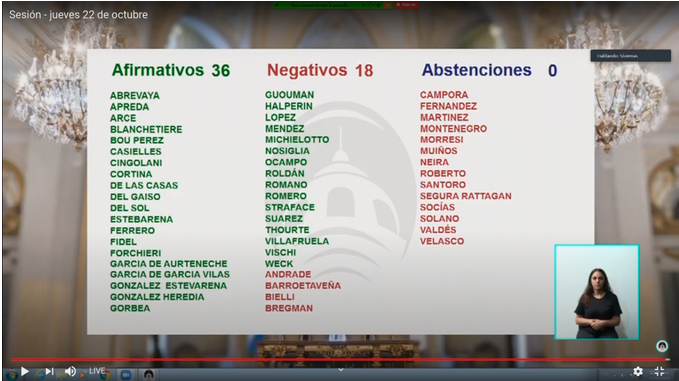

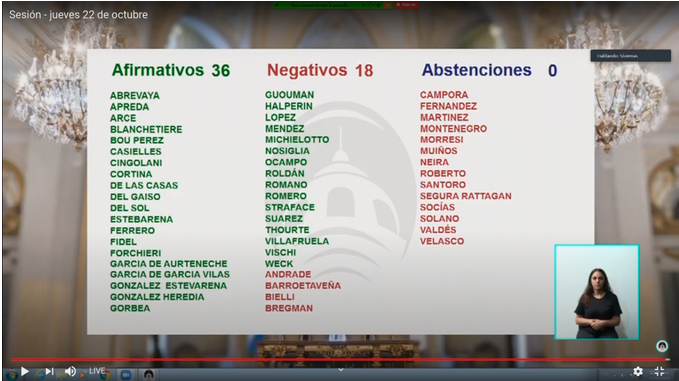

La iniciativa fue aprobada con los votos del oficialismo, sus aliados radicales y de Vamos Juntos. Las principales organizaciones de derechos civiles, Amnistía Internacional, el CELS y la Fundación Vía Libre, argumentaron que el sistema invade la privacidad y puede ser usado par espionaje ilegal. Los legisladores de la oposición no acompañaron el proyecto.

Las organizaciones de derechos civiles aseguran que la tecnología "presenta múltiples afectaciones para el ejercicio de derechos humanos. Entre los cuestionamientos explicaron que, por ejemplo, la tecnología tiene dificultades para distinguir personas de tez oscura. Lo cual deriva en un sinnúmero de falsos positivos y afecta en forma desproporcionada a los grupos que ya se encuentran en situación de vulnerabilidad".

El proyecto presentado por Claudia Neira diputada del Frente de Todos , tuvo la intención de llenar vacíos que existían en la Ley de Seguridad que la Legislatura votó en 2016. La diputada argumenta que "la Ley de Seguridad pública ya existía, no la presentamos nosotros. No estamos instalando ni proponiendo el tema, sino intentamos un equilibrio entre la seguridad y la libertad. Es una ley que pone algunos controles en algo que existe hace mucho tiempo".

Las organizaciones de derechos civiles denunciaron una falta de debate donde se pueda evidenciar la producción de datos a cargo del motor de inteligencia artificial que poseen las cámaras de reconocimiento facial. Hecho que produjo que los legisladores del Frete de Todos rechazasen acompañar la votación.

Claudio Cingolani, diputado de Vamos Juntos, defendió la confección de la ley, dijo que el proyecto votado no sólo no tuvo grandes cambios respecto del presentado inicialmente por el Frente de Todos y que, además, se realizaron reuniones con las organizaciones para escuchar diversas posturas. Argumento que no se pueden modificar las imágenes para distribuirlas en medios, se debe especificar la autoridad, se crea una comisión de seguimiento de videovigilancia que es diferente a la comisión de seguridad", enumeró sobre los cambios que se hicieron a la actual normativa.

En este contexto es bueno preguntase hasta donde los legisladores conocen los procesos que conforman y configuran las TIC, el software y las acciones posibles para que la Política no termine siendo el GPS de estas tecnologías.

Hay 10 mil cámaras funcionando en la ciudad, con el argumento de capturar imágenes de personas en condición de delito, se rastrea y graban datos (pixeles) de los porteños ¿estos estarán geo referenciados?

Las técnicas de inteligencia artificial aplicadas al reconocimiento facial más los datos del momento de captura de la imagen conforman la base el big data para seguimiento de las personas. ¿Los Ciudadanos que habitamos y transitamos por la ciudad conocemos las implicancias de estas tecnologías?

Las capacidades de reconocimiento facial, permiten entender cuándo aparecen rostros en una imagen o en un vídeo, así como los atributos de dichos rostros. Estas capacidades están dadas por el software que se utiliza. Por ejemplo, el software puede analizar atributos como los ojos están abiertos o cerrados, el color del cabello, el color de la tez y la geometría del rostro. Estos atributos detectados son cada vez más útiles para conformar caracterizaciones sobre los portadores de dichos atributos.

Es cierto que son muy útiles para organizar millones de imágenes, o realizar búsquedas en ellas, en cuestión de segundos mediante etiquetas (tags) de metadatos (ej., gorra, tatuajes, anteojos, rango de edad) o para identificar a una persona (es decir, reconocimiento facial mediante una imagen fuente o un identificador único).

Los softwares de reconocimiento facial utilizan la técnica de puntuación de similitud que es una medida estadística, es la probabilidad de que dos rostros de una imagen pertenezcan a la misma persona. Por ejemplo, una imagen con una puntuación de similitud del 95% indicaría que, entre todos los rostros analizados, esta imagen tiene una similitud del 95 % con la imagen de la que se ha realizado la búsqueda.

Cuanto más alta la puntuación de similitud, significa que es más probable que dos imágenes sean de la misma persona. Dicho eso, una similitud de incluso el 99% no garantiza que sea una coincidencia positiva. Como probabilísticamente no se pueden realizar determinaciones con precisión absoluta, se trata con modelos de predicción.

Aquí es donde el umbral de similitud entra en juego. El umbral de similitud es la puntuación de similitud más baja que la aplicación (el software) está dispuesta a aceptar como posible coincidencia. El umbral que se elija afecta fundamentalmente los resultados que se obtienen en la búsqueda. La cantidad de identificaciones erróneas (a veces denominadas positivos falsos) es un resultado directo de la configuración del umbral. La persona o un dispositivo de inteligencia artificial usuaria del software seleccionará la configuración adecuada en función de sus necesidades y caso de uso de la aplicación.

Estas tecnologías implementan el sesgo o prejuicio de las personas que definen las configuraciones enunciadas, estructuras de datos y alertas que permiten interpretar la información aportada por el big data y decidir acciones sociales culturales y políticas.

Es urgente reconocer que las actuales formas de vigilancia masiva violan el derecho humano a la privacidad y constituyen una forma de ciberataque.

El resultado de la votación limita la democracia y expone a los porteños y a las personas que transitan por la ciudad a vivir “la experiencia del big brother”.

Antecedentes conectados

En 2019 el jefe de Gobierno porteño, Horacio Rodríguez Larreta; la ministra de Seguridad de la Nación, Patricia Bullrich; y el vicejefe de Gobierno porteño a cargo del Ministerio de Justicia y Seguridad, Diego Santilli, presentaron el nuevo Sistema de Reconocimiento Facial de la Policía de la Ciudad, una tecnología que permite localizar y detener a personas prófugas mediante la detección de rostros a través de cámaras de video-vigilancia que están ubicadas en distintas calles y estaciones de subte.

Rodríguez Larreta sostuvo que “es un paso más que estamos dando de incorporar tecnología para cuidar a la gente”.

El nuevo código procesal penal CPP de la Ciudad de Buenos Aires votado por Cambiemos el 4 de octubre de 2018, habilita entre otras cosas el acceso a todo dispositivo fijo o móvil con capacidad de conectarse a internet que entre muchas funcionalidades permite la geolocalización.

La coincidencia de hechos políticos institucionales con la implementación de tecnología de reconocimiento facial, parece estar indicando que la compra que formalizó el gobierno de Cambiemos de un software para el programa de ciberseguridad, viene resolver la provisión de herramientas TIC.

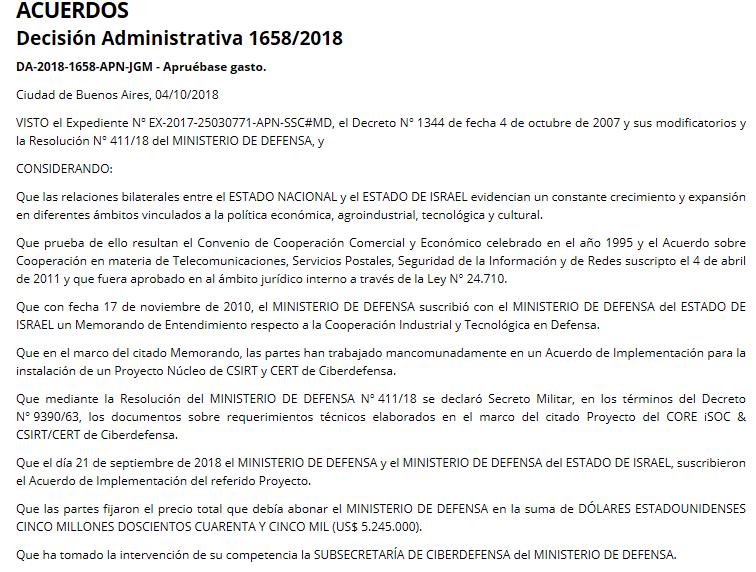

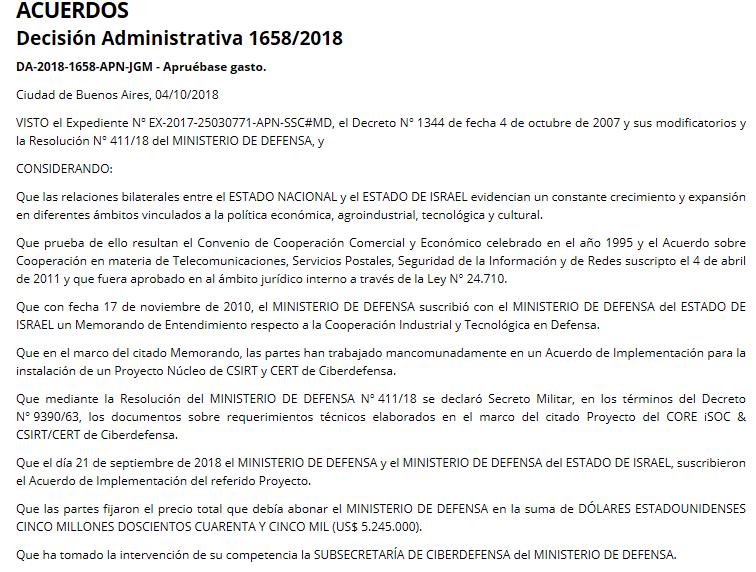

El Boletín Oficial con fecha 5 de octubre de 2018, publico la resolución administrativa 1658/2018 que estipula la compra de un software a Israel para el programa de ciberseguridad. El mismo, se enmarca dentro de un acuerdo de Implementación para la instalación de un Proyecto Núcleo de CORE iSOC & CSIRT/CERT de Ciberdefensa.

La visita

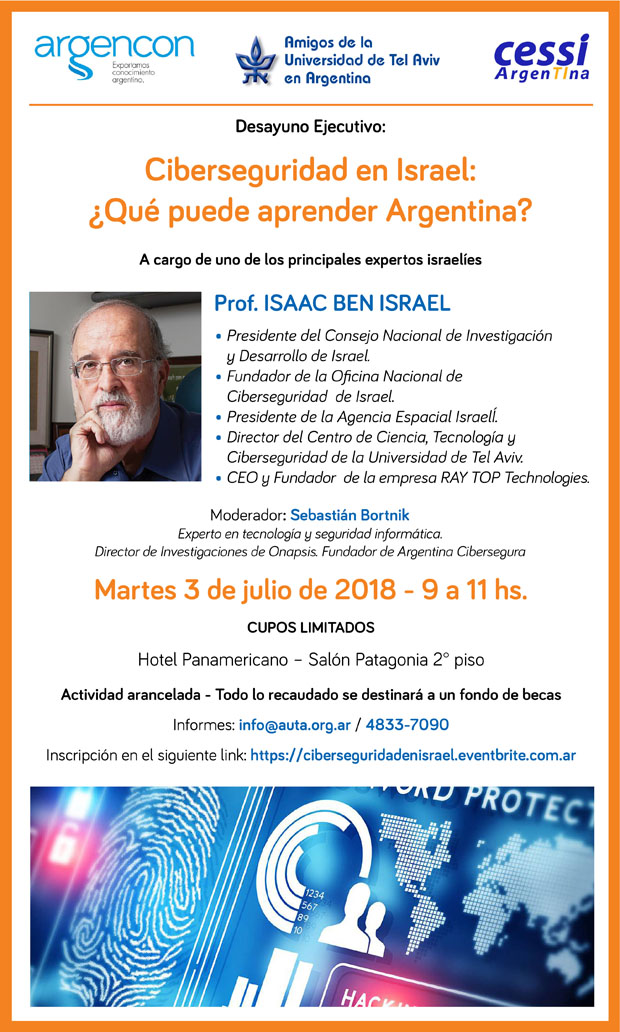

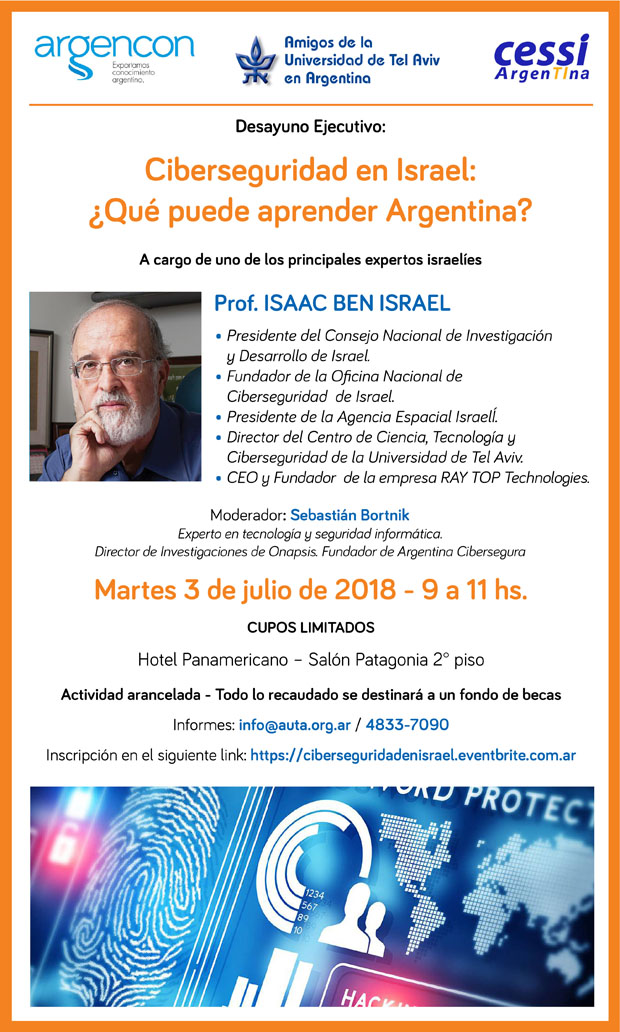

El presidente del Consejo Nacional de Investigación y Desarrollo de Israel, Isaac Ben Israel, estuvo en Buenos Aires del 3 al 6 de julio e 2018. En este período, mantuvo encuentros con autoridades nacionales y diferentes organismos de investigación científica y de seguridad. Se desempeña, además, como presidente de la Agencia Espacial de Israel y director del Centro de Estudios de Ciberseguridad de la Universidad de Tel Aviv, es uno de los principales expertos en ciberseguridad de Israel.

El visitante, en noviembre de 2010, dirigió el Alto Comité de Ciencia y Tecnología, un grupo de trabajo para formular planes nacionales que pondrían a Israel entre los cinco primeros países líderes en el campo cibernético. Este trabajo, llamado “La Iniciativa Nacional de Cyber”, fue pedido especialmente por el primer ministro del Estado israelí. En Buenos Aires, participó como disertante principal en el evento “Innovation Day”, organizado por los Amigos de la Universidad de Tel Aviv en Argentina. Además, será parte de múltiples actividades académicas sobre ciberseguridad e investigación espacial en el Ministerio de Relaciones Exteriores y Culto y en el Ministerio de Ciencia y Tecnología de la Nación.

Las ventas de estos productos basados en software, representan el 10 por ciento de las ventas mundiales en Ciberseguridad. Empresas israelíes vendieron más de 6 mil millones de dólares en 2014 y solamente en el primer trimestre de 2015, el aumento en las inversiones en I + D (Investigación más Desarrollo) para estas empresas creció en un 40 por ciento en comparación con el trimestre del año anterior.

Israel tiene más de 300 empresas en este momento dedicadas a la ciberseguridad, en comparación con las 150 empresas que tenía en 2010 y las 250 empresas en 2013. El principal motor que impulso este liderazgo, es la política ciber-nacional, que aprobó el gobierno israelí en 2011.

Cibernéticos en defensa y ataque una realidad contada en series Netflix

Se define un CSIRT como un equipo o una entidad dentro de un organismo que ofrece servicios y soporte a un grupo en particular con la finalidad de prevenir, gestionar y responder a incidentes de seguridad de la información. Estos equipos están conformados por especialistas multidisciplinarios que actúan según procedimientos y políticas predefinidas, de manera que respondan, en forma rápida y efectiva, a incidentes de seguridad, además de coadyuvar a mitigar el riesgo de los ataques cibernéticos.

El CSIRT se han propuesto seguirles el paso a unos adversarios más grandes y más nebulosos, ofreciendo asesoramiento en el análisis de riesgos, los planes de continuidad de negocio, el análisis de malware y muchas otras áreas.

Los equipos que surgieron principalmente para responder a incidentes han evolucionado y ahora con frecuencia están orientados a ser un modelo integral de gestión de seguridad de la información. En efecto, mientras que el alcance de los CSIRT se limitaba en gran medida a prestar servicios de “respuesta”, hoy en día cada vez más adoptan una postura proactiva. Se centran en la prevención y en la detección de incidentes, lo que logran por medio de una mezcla de habilidades y formación de la conciencia, alertas y monitoreo, así como de la difusión de información relacionada con seguridad de la información, el desarrollo de planes de continuidad de negocio, y el desarrollo de documentos de mejores prácticas y de análisis de vulnerabilidades.

La implicancia de las Tecnologías de Información y las Comunicaciones (TIC) en la vida cotidiana ya es un hecho. La vida humana se comunica mediante infraestructuras TIC equipos, dispositivos y la red internet. Fue tan disruptivo su crecimiento e inserción en la vida cotidiana, que el “Grupo de los 20” reemplazo a Estados y sus Gobiernos en la promoción de leyes que garanticen la privacidad y calidad de la vida humana. La política está a cargo de las empresas 4.0 que participan del grupo de los 20.

La ciberseguridad o seguridad de tecnología de la información, se enfoca en la protección de la infraestructura computacional y de comunicaciones como todos los dispositivos que se conectan a redes por donde aportan o consumen contenido digital. La ciberseguridad comprende software (bases de datos, metadatos, archivos), hardware, redes de computadoras y todo lo que se valore y signifique un riesgo para la integridad de los datos y el acceso.

"El próximo Pearl Harbor al que nos enfrentemos podría muy bien ser un ataque cibernético que paralice nuestros sistemas de energía, red eléctrica, seguridad y nuestro sistema financiero", aventuró el experimentado Leon Panetta, extitular de la CIA y del Pentágono en la administración Obama.

La vigilancia de ciudadanos, salvo cuando sea ordenada individualmente por un juez, viola los derechos humanos, no es efectiva y es una forma de ataque cibernético.

El objetivo declarado de dicha vigilancia es combatir lo que algunos Gobiernos considera terrorismo.

Alfredo Moreno

Profesor TIC en Univ. Nacional de Moreno

El “big brother” porteño La legislatura de la ciudad de buenos aires, aprobó las polémicas cámaras de reconocimiento facial. Seguridad y privacidad en las manos de la inteligencia artificial.

La iniciativa fue aprobada con los votos del oficialismo, sus aliados radicales y de Vamos Juntos. Las principales organizaciones de derechos civiles, Amnistía Internacional, el CELS y la Fundación Vía Libre, argumentaron que el sistema invade la privacidad y puede ser usado par espionaje ilegal. Los legisladores de la oposición no acompañaron el proyecto.

Las organizaciones de derechos civiles aseguran que la tecnología "presenta múltiples afectaciones para el ejercicio de derechos humanos. Entre los cuestionamientos explicaron que, por ejemplo, la tecnología tiene dificultades para distinguir personas de tez oscura. Lo cual deriva en un sinnúmero de falsos positivos y afecta en forma desproporcionada a los grupos que ya se encuentran en situación de vulnerabilidad".

El proyecto presentado por Claudia Neira diputada del Frente de Todos , tuvo la intención de llenar vacíos que existían en la Ley de Seguridad que la Legislatura votó en 2016. La diputada argumenta que "la Ley de Seguridad pública ya existía, no la presentamos nosotros. No estamos instalando ni proponiendo el tema, sino intentamos un equilibrio entre la seguridad y la libertad. Es una ley que pone algunos controles en algo que existe hace mucho tiempo".

Las organizaciones de derechos civiles denunciaron una falta de debate donde se pueda evidenciar la producción de datos a cargo del motor de inteligencia artificial que poseen las cámaras de reconocimiento facial. Hecho que produjo que los legisladores del Frete de Todos rechazasen acompañar la votación.

Claudio Cingolani, diputado de Vamos Juntos, defendió la confección de la ley, dijo que el proyecto votado no sólo no tuvo grandes cambios respecto del presentado inicialmente por el Frente de Todos y que, además, se realizaron reuniones con las organizaciones para escuchar diversas posturas. Argumento que no se pueden modificar las imágenes para distribuirlas en medios, se debe especificar la autoridad, se crea una comisión de seguimiento de videovigilancia que es diferente a la comisión de seguridad", enumeró sobre los cambios que se hicieron a la actual normativa.

En este contexto es bueno preguntase hasta donde los legisladores conocen los procesos que conforman y configuran las TIC, el software y las acciones posibles para que la Política no termine siendo el GPS de estas tecnologías.

Hay 10 mil cámaras funcionando en la ciudad, con el argumento de capturar imágenes de personas en condición de delito, se rastrea y graban datos (pixeles) de los porteños ¿estos estarán geo referenciados?

Las técnicas de inteligencia artificial aplicadas al reconocimiento facial más los datos del momento de captura de la imagen conforman la base el big data para seguimiento de las personas. ¿Los Ciudadanos que habitamos y transitamos por la ciudad conocemos las implicancias de estas tecnologías?

Las capacidades de reconocimiento facial, permiten entender cuándo aparecen rostros en una imagen o en un vídeo, así como los atributos de dichos rostros. Estas capacidades están dadas por el software que se utiliza. Por ejemplo, el software puede analizar atributos como los ojos están abiertos o cerrados, el color del cabello, el color de la tez y la geometría del rostro. Estos atributos detectados son cada vez más útiles para conformar caracterizaciones sobre los portadores de dichos atributos.

Es cierto que son muy útiles para organizar millones de imágenes, o realizar búsquedas en ellas, en cuestión de segundos mediante etiquetas (tags) de metadatos (ej., gorra, tatuajes, anteojos, rango de edad) o para identificar a una persona (es decir, reconocimiento facial mediante una imagen fuente o un identificador único).

Los softwares de reconocimiento facial utilizan la técnica de puntuación de similitud que es una medida estadística, es la probabilidad de que dos rostros de una imagen pertenezcan a la misma persona. Por ejemplo, una imagen con una puntuación de similitud del 95% indicaría que, entre todos los rostros analizados, esta imagen tiene una similitud del 95 % con la imagen de la que se ha realizado la búsqueda.

Cuanto más alta la puntuación de similitud, significa que es más probable que dos imágenes sean de la misma persona. Dicho eso, una similitud de incluso el 99% no garantiza que sea una coincidencia positiva. Como probabilísticamente no se pueden realizar determinaciones con precisión absoluta, se trata con modelos de predicción.

Aquí es donde el umbral de similitud entra en juego. El umbral de similitud es la puntuación de similitud más baja que la aplicación (el software) está dispuesta a aceptar como posible coincidencia. El umbral que se elija afecta fundamentalmente los resultados que se obtienen en la búsqueda. La cantidad de identificaciones erróneas (a veces denominadas positivos falsos) es un resultado directo de la configuración del umbral. La persona o un dispositivo de inteligencia artificial usuaria del software seleccionará la configuración adecuada en función de sus necesidades y caso de uso de la aplicación.

Estas tecnologías implementan el sesgo o prejuicio de las personas que definen las configuraciones enunciadas, estructuras de datos y alertas que permiten interpretar la información aportada por el big data y decidir acciones sociales culturales y políticas.

Es urgente reconocer que las actuales formas de vigilancia masiva violan el derecho humano a la privacidad y constituyen una forma de ciberataque.

El resultado de la votación limita la democracia y expone a los porteños y a las personas que transitan por la ciudad a vivir “la experiencia del big brother”.

Antecedentes conectados

En 2019 el jefe de Gobierno porteño, Horacio Rodríguez Larreta; la ministra de Seguridad de la Nación, Patricia Bullrich; y el vicejefe de Gobierno porteño a cargo del Ministerio de Justicia y Seguridad, Diego Santilli, presentaron el nuevo Sistema de Reconocimiento Facial de la Policía de la Ciudad, una tecnología que permite localizar y detener a personas prófugas mediante la detección de rostros a través de cámaras de video-vigilancia que están ubicadas en distintas calles y estaciones de subte.

Rodríguez Larreta sostuvo que “es un paso más que estamos dando de incorporar tecnología para cuidar a la gente”.

El nuevo código procesal penal CPP de la Ciudad de Buenos Aires votado por Cambiemos el 4 de octubre de 2018, habilita entre otras cosas el acceso a todo dispositivo fijo o móvil con capacidad de conectarse a internet que entre muchas funcionalidades permite la geolocalización.

La coincidencia de hechos políticos institucionales con la implementación de tecnología de reconocimiento facial, parece estar indicando que la compra que formalizó el gobierno de Cambiemos de un software para el programa de ciberseguridad, viene resolver la provisión de herramientas TIC.

El Boletín Oficial con fecha 5 de octubre de 2018, publico la resolución administrativa 1658/2018 que estipula la compra de un software a Israel para el programa de ciberseguridad. El mismo, se enmarca dentro de un acuerdo de Implementación para la instalación de un Proyecto Núcleo de CORE iSOC & CSIRT/CERT de Ciberdefensa.

La visita

El presidente del Consejo Nacional de Investigación y Desarrollo de Israel, Isaac Ben Israel, estuvo en Buenos Aires del 3 al 6 de julio e 2018. En este período, mantuvo encuentros con autoridades nacionales y diferentes organismos de investigación científica y de seguridad. Se desempeña, además, como presidente de la Agencia Espacial de Israel y director del Centro de Estudios de Ciberseguridad de la Universidad de Tel Aviv, es uno de los principales expertos en ciberseguridad de Israel.

El visitante, en noviembre de 2010, dirigió el Alto Comité de Ciencia y Tecnología, un grupo de trabajo para formular planes nacionales que pondrían a Israel entre los cinco primeros países líderes en el campo cibernético. Este trabajo, llamado “La Iniciativa Nacional de Cyber”, fue pedido especialmente por el primer ministro del Estado israelí. En Buenos Aires, participó como disertante principal en el evento “Innovation Day”, organizado por los Amigos de la Universidad de Tel Aviv en Argentina. Además, será parte de múltiples actividades académicas sobre ciberseguridad e investigación espacial en el Ministerio de Relaciones Exteriores y Culto y en el Ministerio de Ciencia y Tecnología de la Nación.

Las ventas de estos productos basados en software, representan el 10 por ciento de las ventas mundiales en Ciberseguridad. Empresas israelíes vendieron más de 6 mil millones de dólares en 2014 y solamente en el primer trimestre de 2015, el aumento en las inversiones en I + D (Investigación más Desarrollo) para estas empresas creció en un 40 por ciento en comparación con el trimestre del año anterior.

Israel tiene más de 300 empresas en este momento dedicadas a la ciberseguridad, en comparación con las 150 empresas que tenía en 2010 y las 250 empresas en 2013. El principal motor que impulso este liderazgo, es la política ciber-nacional, que aprobó el gobierno israelí en 2011.

Cibernéticos en defensa y ataque una realidad contada en series Netflix

Se define un CSIRT como un equipo o una entidad dentro de un organismo que ofrece servicios y soporte a un grupo en particular con la finalidad de prevenir, gestionar y responder a incidentes de seguridad de la información. Estos equipos están conformados por especialistas multidisciplinarios que actúan según procedimientos y políticas predefinidas, de manera que respondan, en forma rápida y efectiva, a incidentes de seguridad, además de coadyuvar a mitigar el riesgo de los ataques cibernéticos.

El CSIRT se han propuesto seguirles el paso a unos adversarios más grandes y más nebulosos, ofreciendo asesoramiento en el análisis de riesgos, los planes de continuidad de negocio, el análisis de malware y muchas otras áreas.

Los equipos que surgieron principalmente para responder a incidentes han evolucionado y ahora con frecuencia están orientados a ser un modelo integral de gestión de seguridad de la información. En efecto, mientras que el alcance de los CSIRT se limitaba en gran medida a prestar servicios de “respuesta”, hoy en día cada vez más adoptan una postura proactiva. Se centran en la prevención y en la detección de incidentes, lo que logran por medio de una mezcla de habilidades y formación de la conciencia, alertas y monitoreo, así como de la difusión de información relacionada con seguridad de la información, el desarrollo de planes de continuidad de negocio, y el desarrollo de documentos de mejores prácticas y de análisis de vulnerabilidades.

La implicancia de las Tecnologías de Información y las Comunicaciones (TIC) en la vida cotidiana ya es un hecho. La vida humana se comunica mediante infraestructuras TIC equipos, dispositivos y la red internet. Fue tan disruptivo su crecimiento e inserción en la vida cotidiana, que el “Grupo de los 20” reemplazo a Estados y sus Gobiernos en la promoción de leyes que garanticen la privacidad y calidad de la vida humana. La política está a cargo de las empresas 4.0 que participan del grupo de los 20.

La ciberseguridad o seguridad de tecnología de la información, se enfoca en la protección de la infraestructura computacional y de comunicaciones como todos los dispositivos que se conectan a redes por donde aportan o consumen contenido digital. La ciberseguridad comprende software (bases de datos, metadatos, archivos), hardware, redes de computadoras y todo lo que se valore y signifique un riesgo para la integridad de los datos y el acceso.

"El próximo Pearl Harbor al que nos enfrentemos podría muy bien ser un ataque cibernético que paralice nuestros sistemas de energía, red eléctrica, seguridad y nuestro sistema financiero", aventuró el experimentado Leon Panetta, extitular de la CIA y del Pentágono en la administración Obama.

La vigilancia de ciudadanos, salvo cuando sea ordenada individualmente por un juez, viola los derechos humanos, no es efectiva y es una forma de ataque cibernético.

El objetivo declarado de dicha vigilancia es combatir lo que algunos Gobiernos considera terrorismo.

Alfredo Moreno

Profesor TIC en Univ. Nacional de Moreno

Dictamen del proyecto tratado el 22 de octubre

https://www.vialibre.org.ar/wp-content/uploads/2020/10/Despacho_LEY_Expediente_1686_2020..pdf

···